Cybersecurity

การสอบสวนทางนิติเวชบนระบบเครือข่ายคอมพิวเตอร์ เขาทำกันยังไงนะ?

เมื่อเร็วๆนี้ผมได้รับการบ้านให้ค้นคว้าเกี่ยวกับการสอบสวนทางนิติเวชบนระบบเครือข่ายคอมพิวเตอร์ (Network Forensics) โดยต้องไปศึกษาโมเดลต่างๆที่เกี่ยวข้องมา คิดว่าน่าจะเป็นประโยชน์ เลยอยากมาแชร์ไว้เผื่อใครทำวิจัยหรือสนใจหัวข้อนี้เหมือนกันนะครับ

โมเดลนี้มีชื่อว่า Network Forensic Generic Process Model (NFGPM) โดยจากที่ผมได้ทบทวนวรรณกรรมงานวิจัยที่เกี่ยวข้อง พบว่ามีการนำโมเดลนี้มาเป็นจุดเริ่มต้นสำหรับวิจัยต่างๆ ได้แก่

(1) การพัฒนาโมเดลใหม่ที่เกี่ยวข้องกับการสอบสวนทางด้านนิติเวชเครือข่ายเพื่อให้ตอบโจทย์ต่อการดำเนินงานมากขึ้น (Prabhjot Kaur et al., Rasmi et al. และ Khan et al.)

(2) นำไปประยุกต์ใช้สำหรับการสืบสวนสอบสวนใน Environment ต่าง ๆ เช่น Cloud และ Docker (Khan et al. และ Spiekermann et al.)

(3) พัฒนาเครื่องมือเพื่ออำนวยความสะดวกในการสอบสวนมากยิ่งขึ้น (Joy et al., Nguyen et al., Koch et al.)

(4) นำเทคนิคของการสอบสวนไปใช้ร่วมกับการป้องกัน (Aydeger et al.)

(5) การศึกษาการนำปัญญาประดิษฐ์มาประยุกต์ใช้ในการสืบสวนสอบสวนรูปแบบสถานการณ์ต่าง ๆ (Rizvi et al.)

โมเดล Network Forensic Generic Process Model (NFGPM) โดย Pilli และ คณะ ในปี ค.ศ. 2010 ได้สร้างและนำเสนอโมเดลนี้ขึ้นมาจากการอ้างอิงในการศึกษาโมเดลที่เกี่ยวกับการสอบสวนทางนิติเวชที่หลากหลาย โดยนำข้อดีจากโมเดลต่าง ๆ มาพัฒนาเป็นโมเดล NFGPM นี้

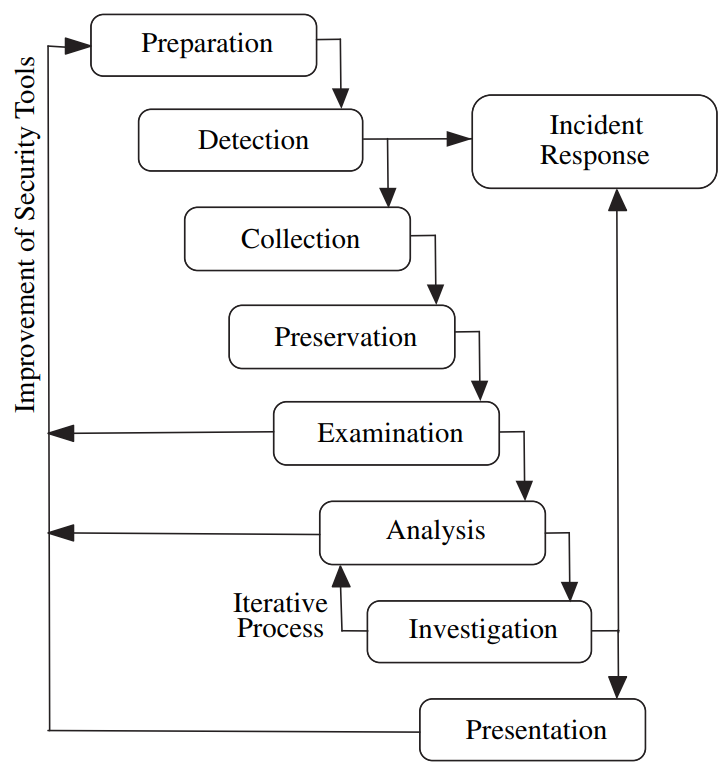

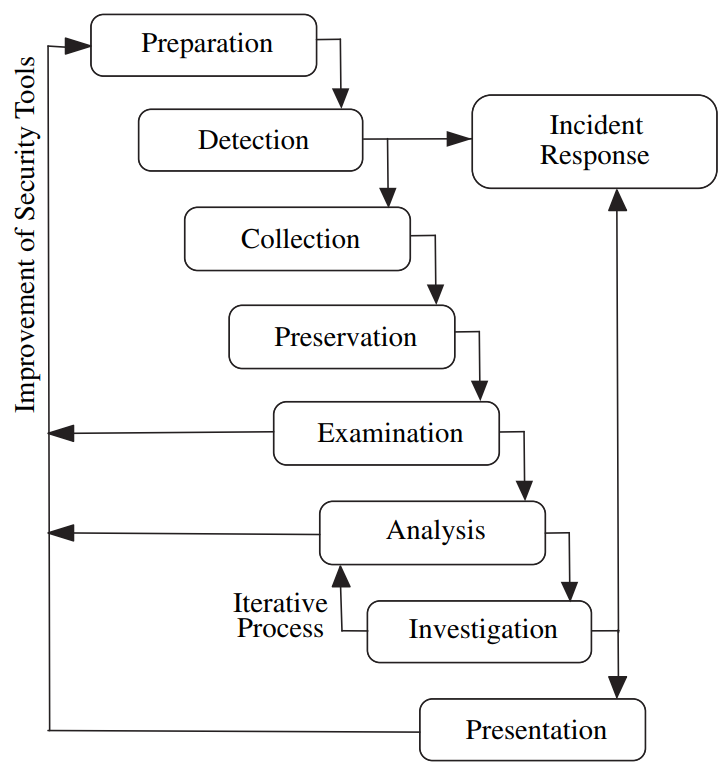

ภาพที่ 1 Generic Process Model for Network Forensics

โดย NFGPM มีการแบ่งกระบวนการเป็น Phase ทั้งหมด 9 Phase ด้วยกัน ประกอบด้วย

1. Preparation

การสืบสวนสอบสวนทางนิติเวชเครือข่ายนั้นจะสามารถทำได้เฉพาะในสภาพแวดล้อมที่ติดตั้งเครื่องมือทางด้านความมั่นคงปลอดภัยเครือข่ายเช่น Intrusion Detection Systems, Packet Analyzers, Firewalls และ Traffic Flow Measurement ซึ่งจะต้องมีการจัดเตรียมใน Phase นี้ และการติดตั้งจะต้องเป็นไปตามข้อกำหนดทางกฎหมาย โดยจะต้องคำนึงว่าไม่ได้มีการละเมิดสิทธิส่วนบุคคลใด ๆ

2. Detection

การแจ้งเตือนจากเครื่องมือทางด้านความมั่นคงปลอดภัยเครือข่ายต่าง ๆ ที่ได้ถูกติดตั้งไว้ใน Preparation Phase จะช่วยบ่งชี้ถึงการละเมิดความมั่นคงปลอดภัยหรือการละเมิดนโยบาย ดังนั้นเมื่อเกิดการแจ้งเตือนขึ้น จะต้องทำการวิเคราะห์อย่างรวดเร็วเพื่อประเมินและยืนยันเหตุการณ์ที่เกิดขึ้นว่า จะต้องเพิกเฉยหรือดำเนินการสืบสวนต่อไป ในกรณีที่จะต้องทำการสืบสวนจะต้องใช้ความระมัดระวังเพื่อไม่ให้หลักฐานถูกเปลี่ยนแปลงในระหว่างการดำเนินงาน

3. Incident Response

การตอบสนองต่อภัยคุกคามที่ตรวจพบจะเริ่มต้นจากการเก็บรวบรวมข้อมูลพยานหลักฐานเพื่อตรวจสอบและประเมินเหตุการณ์ สำหรับวิธีการตอบสนองนั้นจะขึ้นอยู่กับประเภทของภัยคุกคามแนวทาง นโยบาย กฎหมาย และข้อจำกัดทางธุรกิจ ขององค์กร โดยใน Phase นี้จะต้องมีการดำเนินงานเพื่อป้องกันการโจมตีในอนาคต และกู้คืนจากความเสียหายที่เกิดขึ้นจากภัยคุกคามนี้ พร้อม ๆ ไปกับการตัดสินใจที่จะต้องดำเนินการสืบสวนและรวบรวมข้อมูลเพิ่มเติมหรือไม่ สำหรับข้อมูลที่ได้รวบรวมมาใน Phase นี้จะเป็นสิ่งที่ช่วยในการดำเนินการเพื่อควบคุม (Control) และลดผลกระทบ (Mitigate) จากภัยคุกคามนั้น ๆ

4. Collection

ใน Phase นี้ข้อมูลพยานหลักฐานจะถูกเก็บรวบรวมมาจากเครื่องมือทางด้านความมั่นคงปลอดภัยเครือข่ายต่าง ๆ ซึ่งทำหน้าที่เสมือนเป็นเซ็นเซอร์ (Sensor) โดยเครื่องมือที่ใช้เก็บข้อมูลนั้นจะต้องมีพื้นที่หน่วยความจำขนาดใหญ่เพื่อที่จะเก็บรวบรวมข้อมูลจราจรของระบบเครือข่ายที่มีปริมาณมหาศาลและมีรูปแบบ (Format) ที่แตกต่างกันได้

5. Preservation

ข้อมูลต้นฉบับ (Original Data) ที่ได้มาในรูปแบบต่าง ๆ เช่น Trace หรือ Log จะถูกเก็บไว้ในอุปกรณ์สำรอง (Backup Device) เช่น สื่อแบบอ่านอย่างเดียว (Read Only) และจะต้องจะมีการบันทึก Hash ของข้อมูลทั้งหมด ยิ่งไปกว่านั้นข้อมูลนี้จะต้องไม่ถูกแตะต้องหรือถูกแก้ไขเพื่อให้เป็นไปตามข้อกำหนดทางกฎหมาย

6. Examination

ใน Phase นี้ข้อมูลพยานหลักฐานจากเครื่องมือทางด้านความมั่นคงปลอดภัยเครือข่ายต่าง ๆ จะถูกรวมและผสานเข้าด้วยกันเพื่อสร้างชุดข้อมูล (Data Set) ที่มีขนาดใหญ่ชุดหนึ่งสำหรับการวิเคราะห์ โดยจะมีการแก้ไขข้อมูลที่มีความซ้ำซ้อน (Duplicate) และ ความไม่สอดคล้องทางด้านเวลา (Overlap Time Zones) และอาจมีกรณีที่ข้อมูลที่มาจากแหล่งที่แตกต่างกันมีความขัดแย้งกัน อย่างไรก็ตามกระบวนการนี้จำเป็นที่จะต้องรักษาข้อมูลสำคัญจากแหล่งข้อมูลสำคัญให้คงอยู่ โดยหลักฐานที่รวบรวมจะถูกใช้เพื่อค้นหาถึงภัยคุกคามที่เกิดขึ้นอาชญากรรม และข้อมูลนั้นจะต้องมีระบุคุณลักษณะ (Attribute) ของการโจมตีขั้นต่ำที่ยังสามารถชี้บ่งถึงภัยคุกคามได้อย่างถูกต้อง เพื่อให้ลดปริมาณพื้นที่ในการบันทึกข้อมูล

7. Analysis

ใน Phase นี้ตัวบ่งชี้ (Indicator) จะถูกจัดประเภท (Classification) และหาความสัมพันธ์ซึ่งกันและกัน (Correlation) เพื่ออนุมานข้อสังเกต (Observation) จากรูปแบบการโจมตีที่มีอยู่ โดยใช้หลักการทางสถิติ และมีการนำเอา Data Mining มาใช้เพื่อค้นหาข้อมูลและจับคู่รูปแบบการโจมตี เข้ากับการเชื่อมต่อเครือข่าย (Network Connection) เช่นการรวบรวมข้อมูล การร้องขอข้อมูล DNS, Packet Fragmentation, Protocol ต่าง ๆ และลักษณะที่บ่งชี้ถึง Operating System เพื่อจำลองการเชื่อมต่อนั้น ๆ ขึ้นใหม่ เพื่อนำมาเล่นซ้ำ (Replay) เพื่อเข้าใจเจตนาและวิธีการโจมตี และสามารถเสนอแนะเพื่อปรับปรุงเครื่องมือรักษาความมั่นคงปลอดภัยได้

8. Investigation

ใน Phase นี้เป้าหมายหลักคือเพื่อที่ศึกษาเส้นทางในระบบเครือข่ายเริ่มจากเหยื่อของการโจมตีย้อนกลับไปยังต้นตอของการโจมตี โดยนำ Packet ของระบบเครือข่ายที่ดักจับไว้ และวิธีการทางสถิติเพื่อให้ได้ข้อสรุปเกี่ยวกับการโจมตี ซึ่งส่วนที่ยากที่สุดของกระบวนการนี้คือการระบุตัวตนของผู้บุกรุก เนื่องจากผู้บุกรุกสามารถทำการซ่อนตนเองโดยการปลอมแปลงหมายเลข IP และใช้เทคนิคการโจมตีแบบ Stepping Stone เป็นต้น

9. Presentation

ใน Phase นี้จะนำข้อสังเกตที่ได้มาจากการดำเนินงานใน Phase ต่าง ๆ มาสรุปเป็นเอกสารที่สามารถนำไปใช้ตามข้อกำหนดทางกฎหมาย โดยการนำเสนออาจใช้การทำเป็นภาพเพื่อให้ง่ายต่อการทำความเข้าใจ ผลสรุปของการวิเคราะห์ทางนิติเวชเครือข่ายสามารถใช้เป็นข้อมูลสำหรับการฟ้องร้องผู้โจมตี และเอกสารนี้ยังใช้เพื่อการสืบสวนในอนาคต และเพื่อให้ข้อเสนอแนะในการปรับปรุงด้านความมั่นคงปลอดภัยของระบบเครือข่ายเช่นกัน

สำหรับคนที่สนใจหัวข้อ Forensic หรืองานด้าน Forensic ก็อาจจะลองศึกษาโมเดลนี้หรือโมเดลอื่นๆเพิ่มเติมได้นะครับ เผื่อนำไปปรับใช้ หรือหากมีงานวิชาการอื่นๆ ที่เป็นประโยชน์ก็แวะมาแนะนำกันได้เช่นกันครับ

อ้างอิง

Pilli, E. S., Joshi, R. C., & Niyogi, R. (2010). Network forensic frameworks: Survey and research challenges. digital investigation, 7(1-2), 14-27.

Rasmi, M., Jantan, A., & Al-Mimi, H. (2013, May). A new approach for resolving cyber crime in network forensics based on generic process model. In The 6th International Conference on Information Technology (ICIT 2013).

Joy, D., Li, F., Clarke, N. L., & Furnell, S. M. (2014). A user-oriented network forensic analyser: The design of a high-level protocol analyser.

Nguyen, K., Tran, D., Ma, W., & Sharma, D. (2014, August). An approach to detect network attacks applied for network forensics. In 2014 11th International Conference on Fuzzy Systems and Knowledge Discovery (FSKD) (pp. 655-660). IEEE.

Koch, R., Golling, M., Stiemert, L., Eiseler, V., Tietze, F., & Rodosek, G. D. (2015, August). A decentralized framework for geolocation-based pre-incident network forensics. In 2015 IEEE 17th International Conference on High Performance Computing and Communications, 2015 IEEE 7th International Symposium on Cyberspace Safety and Security, and 2015 IEEE 12th International Conference on Embedded Software and Systems (pp. 1210-1218). IEEE.

Khan, S., Gani, A., Wahab, A. W. A., Iqbal, S., Abdelaziz, A., Mahdi, O. A., ... & Chang, V. (2016). Towards an applicability of current network forensics for cloud networks: A SWOT analysis. IEEE Access, 4, 9800-9820.

Aydeger, A., Saputro, N., & Akkaya, K. (2019). A moving target defense and network forensics framework for ISP networks using SDN and NFV. Future Generation Computer Systems, 94, 496-509.

Rizvi, S., Scanlon, M., Mcgibney, J., & Sheppard, J. (2022). Application of artificial intelligence to network forensics: Survey, challenges and future directions. IEEE Access, 10, 110362-110384.

Spiekermann, D., Eggendorfer, T., & Keller, J. (2019, August). A Study of Network Forensic Investigation in Docker Environments. In Proceedings of the 14th International Conference on Availability, Reliability and Security (pp. 1-7).